Drodzy Klienci

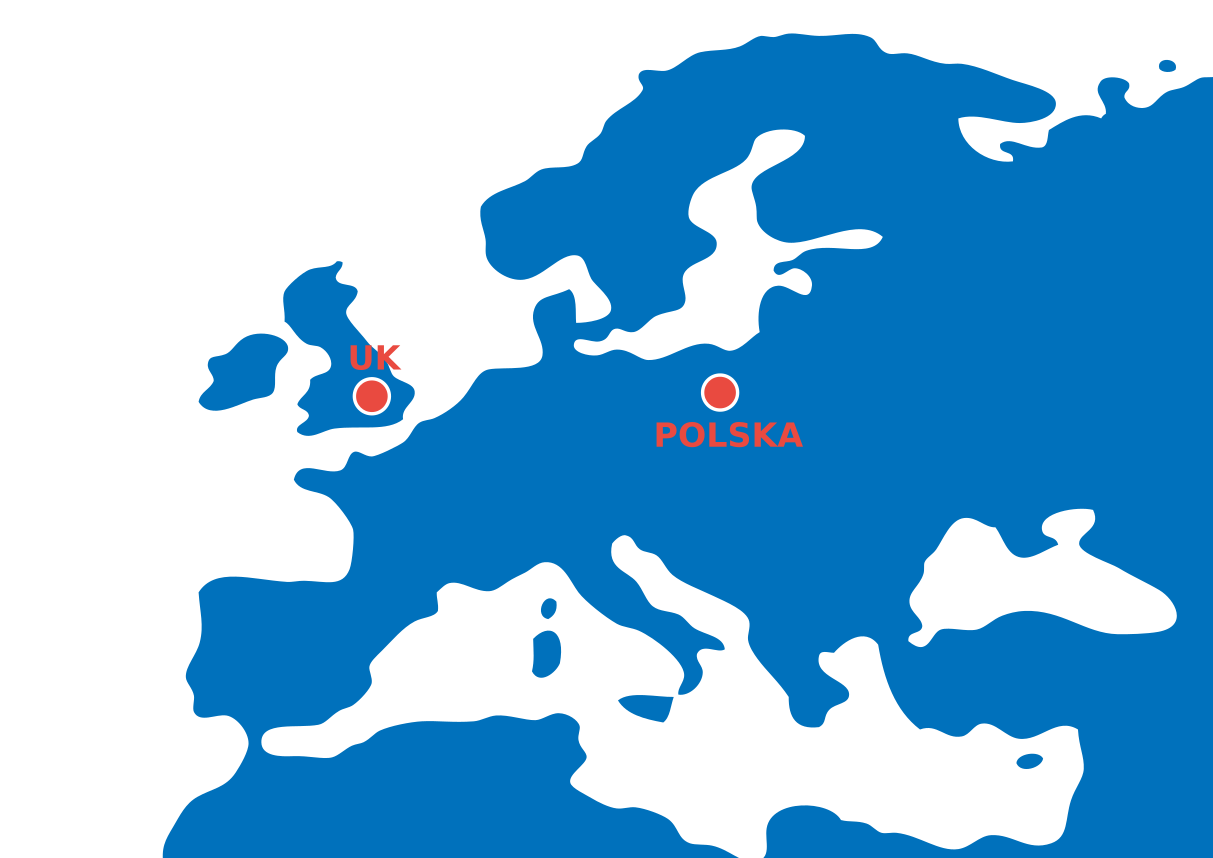

Z radością informujemy, że z końcem lipca 2019 r. firma Immusec stała się częścią Grant Thornton, jednej z największych organizacji audytorsko-doradczych na świecie. Dlatego zmieniamy nazwę na Grant Thornton.

Nie zmienia się natomiast fakt, że w zakresie cyberbezpieczeństwa otrzymacie Państwo od nas doradztwo na najwyższym światowym poziomie.

Poznaj Grant Thornton